漏洞说明

CVE-2023-20861:Spring 表达式 DoS 漏洞

此漏洞的 CVSS 评分为 5.3,属于 Spring Expression (SpEL) 拒绝服务 (DoS) 漏洞。 在 Spring Framework 版本 6.0.0 到 6.0.6、5.3.0 到 5.3.25、5.2.0.RELEASE 到 5.2.22.RELEASE 以及不受支持的旧版本中,用户可以制作恶意 SpEL 表达式,从而导致 DoS 条件 .

为缓解此漏洞,受影响版本的用户应更新如下:

- 6.0.x 用户应升级到 6.0.7+

- 5.3.x 用户应升级到 5.3.26+

- 5.2.x 用户应该升级到 5.2.23.RELEASE+

使用不受支持的旧版本的用户应更新到 6.0.7+ 或 5.3.26+。 不需要额外的步骤。 来自 Code Intelligence 的 Google OSS-Fuzz 团队最初发现并负责任地报告了此漏洞。

CVE-2023-20860:使用无前缀双通配符模式的安全绕过

此漏洞的通用漏洞评分系统 (CVSS) 得分为 8.8,涉及安全绕过,当在带有 mvcRequestMatcher 的 Spring Security 配置中使用无前缀的双通配符模式(“**”)时可能会发生这种情况。 此配置在 Spring Security 和 Spring MVC 之间创建了模式匹配差异,可能允许未经授权的访问。

该问题影响 Spring Framework 版本 6.0.0 到 6.0.6 和 5.3.0 到 5.3.25。 5.3 之前的旧版本不受影响。 为降低风险,开发人员应更新至 Spring Framework 版本 6.0.7+ 或 5.3.26+。 该漏洞是在内部发现的。

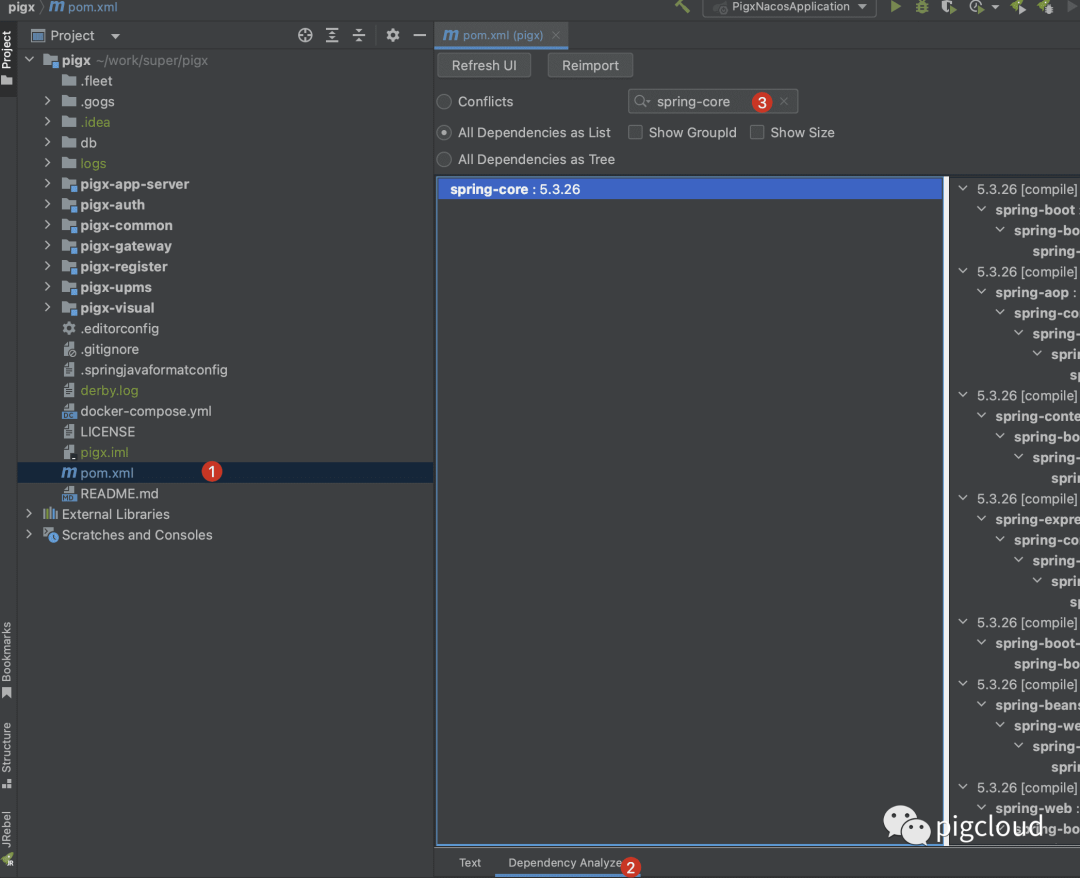

安装 maven 插件

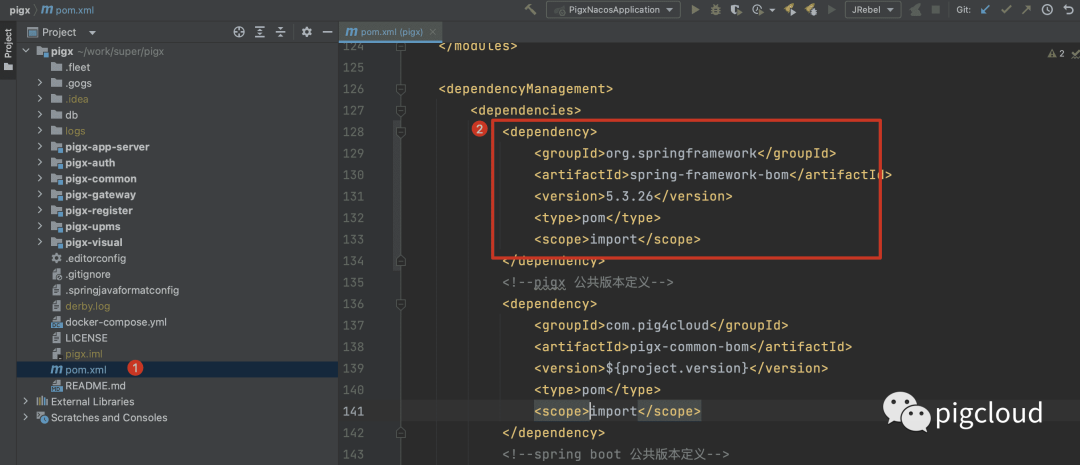

查看现有 spring 版本

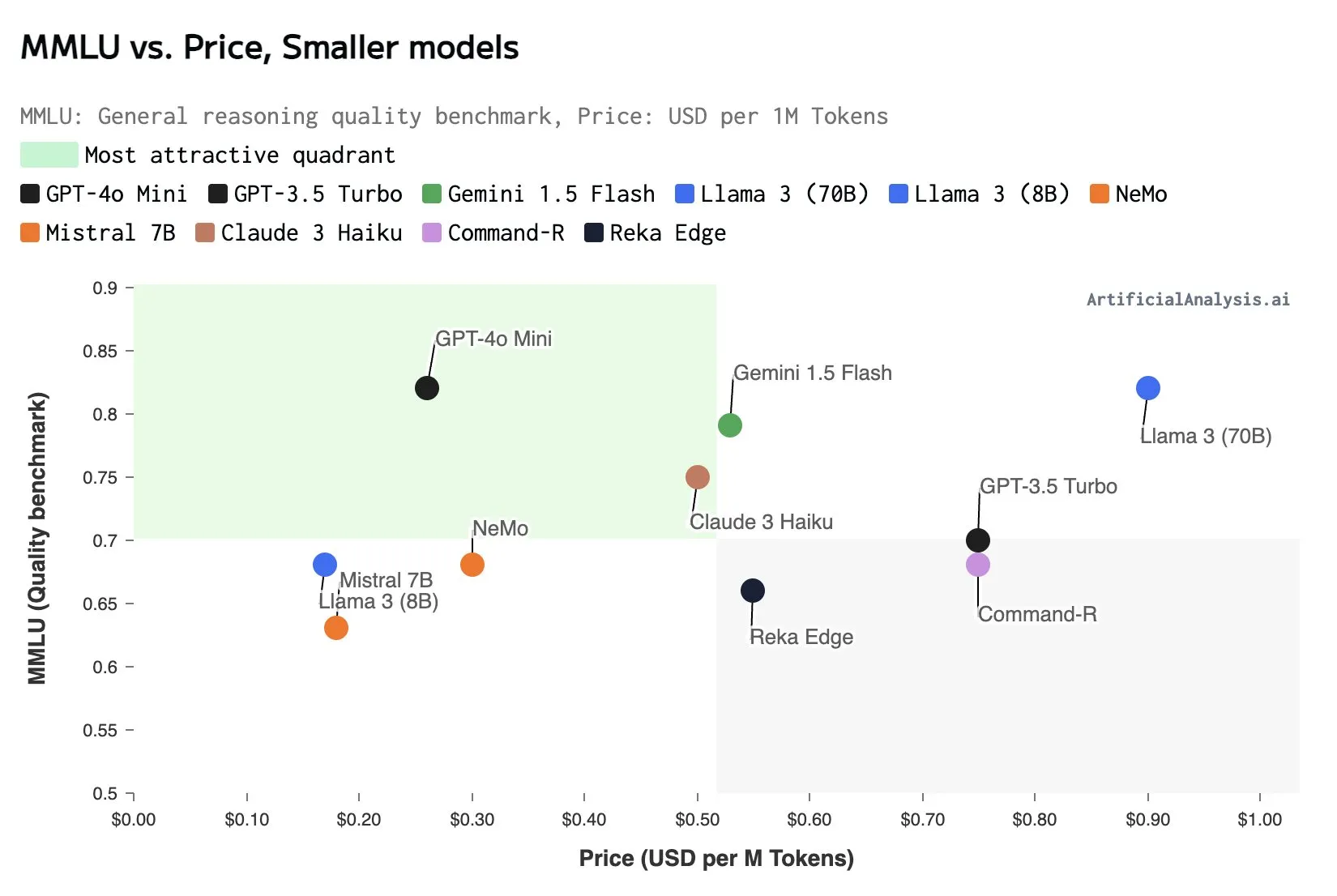

设置对应版本补丁

“spring 5.3.x 用户应升级至 5.3.26

spring 5.2.x 用户应升级至 5.2.23.RELEASE

其他版本 spring 官方停止更新维护

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-framework-bom</artifactId>

<version>5.3.26</version>

<type>pom</type>

<scope>import</scope>

</dependency>

信息来源:

隐藏内容此处内容需要权限查看